Базовая настройка Mikrotik для начинающих. Производится она так

На данный момент интерфейсы ether2-ether5 и wlan1 работают независимо друг от друга, их необходимо объединить в единую среду передачи данных.

Ethernet интерфейсы можно объединить на аппаратном уровне, что повысит скорость передачи данных и снизит нагрузку на CPU (по сравнению с программным мостом). В качестве master port будет использоваться ether5, можно назначить любой, но если появится еще один провайдер, то логично будет подключить его во второй порт (и отключить на нем master port).

Для RoS ниже 6.41:

Переименовываем ether5 в eth5-lan: ➙➙➙

;

Переименовываем ether2-ether4 и устанавливаем для них master port: ➙➙➙

.

Консольный вариант

/interface ethernet set name=eth5-lan

/interface ethernet set name=eth2-lan master-port=eth5-lan

/interface ethernet set name=eth3-lan master-port=eth5-lan

/interface ethernet set name=eth4-lan master-port=eth5-lan

Интересный момент. Средствами master port можно объединить интерфейсы принадлежащее одному чипсету, на старших моделях чипсетов может быть несколько (колонка switch), интерфейсы с разных чипсетов объединяются через программный Bridge, ну или пачкордом.

Теперь все локальные Ethernet интерфейсы объединены под именем eth5-lan.

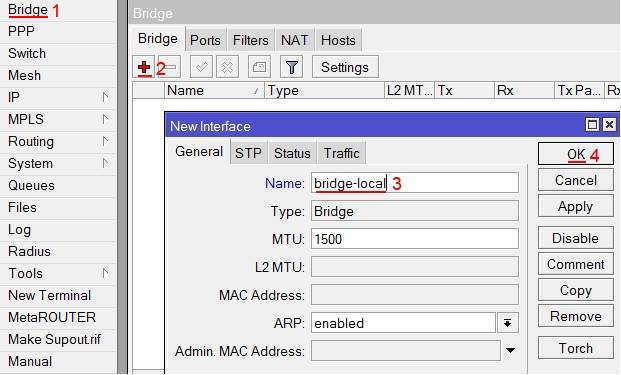

Wireless интерфейс существует отдельно от Ethernet, для объединения потребуется прибегнуть к программному мосту (bridge).

Создаем интерфейс моста: ➙[+]➙➙

;

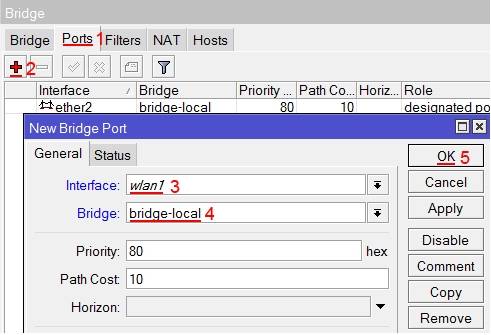

Добавляем интерфейсы: ➙➙[+]➙➙

➙➙[+]➙➙

Консольный вариант

/interface bridge add name=br1-lan

/interface bridge port add interface=eth5-lan bridge=br1-lan

/interface bridge port add interface=wlan1 bridge=br1-lan

Для RoS 6.41 и выше:

В current версии RouterOS больше нет опции master-port, теперь все настройки производятся внутри bridge интерфейса

Создаем интерфейс br1-lan:

/interface bridge

add name=br1-lan

Добавляем интерфейсы в bridge:

/interface bridge port

add bridge=br1-lan interface=eth2-lan hw=yes

add bridge=br1-lan interface=eth3-lan hw=yes

add bridge=br1-lan interface=eth4-lan hw=yes

add bridge=br1-lan interface=eth5-lan hw=yes

add bridge=br1-lan interface=wlan1

Все можно делать через GUI, опция hw там зовется hardware offload.

Обращаем внимание на опцию hw у проводных интерфейсов, именно она теперь отвечает за загрузку свича(если это возможно). Если у вас несколько bridge интерфейсов и везде включена опция hw, то устройство будет самостоятельно выбирать, какой из мостов делать аппаратным, соответственно отключайте hw там где он наименее важен самостоятельно.

Теперь все локальные Ethernet и wlan интерфейсы объединены под именем br1-lan.

Безопасность беспроводной сети

Вещь муторная(точнее муторно ее описывать), но необходимая.Добавляем профиль безопасности и указываем пароль для беспроводного подключения: ➙➙[+]

Name - название профиля;

WPA/WPA2 Pre-Shared Key - ключи для WPA/WPA2(пароль от wi-fi);

Остальное по скриншоту, в завершении

.

Консольный вариант

/interface wireless security-profiles add name=wpa2-protected mode=dynamic-keys authentication-types=wpa-psk,wpa2-psk unicast-chiphers=aes-ccm group-chiphers=aes-ccm wpa-pre-shared-key=ключ_wpa wpa2-pre-shared-key=ключ_wpa2

Активируем и настраиваем беспроводной интерфейс: ➙➙

.

На вкладке

:

Mode: ap bridge;

Band: 2gHz-B/G/N. Если ваши беспроводные девайсы выпущены несколько лет назад, то логичнее выбрать 2gHz-B/G.

;

Frequency: auto. В SOHO устройствах этот параметр называется Канал соответствие можно посмотреть по ссылке . Если не уверены что выбрать, оставляйте auto.

;

SSID: Название точки доступа;

Wireless Protocol: 802.11;

Securiity Profile: wpa2-protect. Профиль созданный на предыдущем шаге.;

Bridge Mode: enabled;

Default Authenticate: yes;

Default Forward: yes;

Hide SSID: no. Можно скрыть точку доступа. Но не стоит считать это панацеей.

;

Далее вкладка

.

Отключаем все.

Как закончили, нажимаем и пробуем подключиться (ip телефон не получит, но подключение должно установиться).

Консольный вариант

/interface wireless set wlan1 disabled=no ssid=MyRouter mode=ap-bridge band=2ghz-b/g/n frequency=2412 bridge-mode=enabled wireless-protocol=802.11 security-profile=wpa2-protect default-authentication=yes default-forwarding=yes hide-ssid=no

/interface wireless nstreme set wlan1 enable-nstreme=no enable-polling=no disable-csma=no

Настройка ip, dhcp-server

Добавляем ip на интерфейса br1-lan: ➙➙[+]➙➙

Консольный вариант

/ip address add address=192.168.10.1/24 interface=br1-lan

Создаем пул адресов для dhcp: ➙➙[+]➙➙

Консольный вариант

/ip pool add name=dhcp-pc address=192.168.10.100-192.168.10.200

Включаем прослушку dhcp-запросов на интерфейсе br1-lan: ➙➙[+]➙➙

Теперь надо определиться какие параметры будут отдаваться по dhcp: ➙➙➙[+]

Address: 192.168.10.0/24;

Gateway: 192.168.10.1;

Netmask: 24;

DNS Servers: 192.168.10.1.

По окончанию

.

На скриншоте в качестве NTP сервера указан адрес роутера, но в базовой поставке раздавать точное время Mikrotik не умеет, можно указать любой другой сервер из сети, либо добавить и настроить пакет ntp(описано в конце HOWTO).

Консольный вариант

/ip dhcp-server add name=dhcp-pc interface=br1-lan lease-time=08:00:00 address-pool=dhcp-pc

/ip dhcp-server network add address=192.168.10.0/24 dns-server=192.168.10.1 gateway=192.168.10.1 netmask=24

Настройка сервера доменных имен

Если вас не устраивают DNS от провайдера можно добавить в список свои (можно полностью убрать провайдерские DNS выключив опцию Use peer DNS в соответствующих подключениях).Включаем прослушку DNS запросов: ➙➙➙

Консольный вариант

/ip dns set allow-remote-requests=yes

Теперь локальная сеть работает, перезапускам сетевой интерфейс (или dhcp-клиент) для получения ip от роутера и можно использовать для подключения по winbox/http/ssh/telnet/ftp/scp ip:192.168.10.1.

Между устройствами в локальной сети появилось связь, при попытке сделать ping до любого ресурса распознается его адрес, но доступ в интернет все еще отсутствует. Пришло время для последнего крупного пункта: настройки пакетного фильтра.

Пакетный фильтр

RouterOS является разновидностью ОС GNU/Linux, в качестве пакетного фильтра применяется netfilter, не могу сказать работает интерфейс напрямую с модулем ядра или с с использованием iptables, но разработчики постарались сделать синтаксис максимально приближенный к последнему.Дабы не описывать каждую команду отдельно давайте немного разберемся. Пакетный фильтр настраивается в ➙ , нас будут интересовать вкладки (таблицы в терминологии iptables) , и . В каждую таблицу можно добавить ряд правил (как и везде кнопкой [+] ), правила обрабатываются поочередно сверху вниз, поэтому порядок важен. Каждое правило состоит из Условий, разнесенных по трем вкладкам: General, Advanced, Extra и Действия, вкладка Action , есть еще статистика работы правила, но она нам не интересна. Правило может содержать множество условий, главное не делать их противоречивыми. Если проходя по правилам пакет подходит под все условия, он обрабатывается соответствующим действием и дальше не идет (на самом деле некоторые действия пропускают пакет дальше, просто запомните этот факт если планируете в будущем глубже разобраться с netfilter ). В варианте для новичков нам будет достаточно условий из Вкладки General .

Какие будут настройки? У пользователей из локальной сети появится доступ в интернет. Доступ на mikrotik из локальной сети будет ограничен используемыми службами(web, winbox, ssh, dns, ntp), из внешней сети будет открыт доступ по web, но с измененным адресом порта на 9999.

Все необходимые правила описаны в виде таблиц, если боитесь ошибиться или просто лень, открывайте и копируйте в него строки из консольного варианта в конце раздела.

Вкладка

| Условия | Действие | |||||||||

|---|---|---|---|---|---|---|---|---|---|---|

| # | Chain | Src. Address | Dst. Address | Protocol | Dst.Port | In. Iterface | Out. Interface | Connection Mark | Connection State | |

| 0 | Input | icmp | accept | |||||||

| 1 | Input | 192.168.10.0/24 | tcp | 80,8291,22 | br1-lan | new | accept | |||

| 3 | Input | 192.168.10.0/24 | udp | 53,123 | br1-lan | new | accept | |||

| 4 | Input | established,related | accept | |||||||

| 5 | Output | [!]Invalid | accept | |||||||

| 6 | Forward | 192.168.10.0/24 | br1-lan | eth1-wan | new, established | accept | ||||

| 7 | Forward | 192.168.10.0/24 | eth1-wan | br1-lan | established,related | accept | ||||

| 8 | Input | reject | ||||||||

| 9 | Output | reject | ||||||||

| 10 | Forward | reject | ||||||||

Вкладка

Вкладка

Консольный вариант

/ip firewall filter

add chain=input protocol=icmp

add chain=input connection-state=new dst-port=80,8291,22 in-interface=br1-lan protocol=tcp src-address=192.168.10.0/24

add chain=input connection-mark=allow_in connection-state=new dst-port=80 in-interface=eth1-wan protocol=tcp

add chain=input connection-state=new dst-port=53,123 protocol=udp src-address=192.168.10.0/24

add chain=input connection-state=established,related

add chain=output connection-state=!invalid

add chain=forward connection-state=established,new in-interface=br1-lan out-interface=eth1-wan src-address=192.168.10.0/24

add chain=forward connection-state=established,related in-interface=eth1-wan out-interface=br1-lan

add action=drop chain=input

add action=drop chain=output

add action=drop chain=forward

/ip firewall nat

add action=masquerade chain=srcnat out-interface=eth1-wan src-address=192.168.10.0/24

add action=redirect chain=dstnat in-interface=eth1-wan dst-port=9999 protocol=tcp to-ports=80

/ip firewall mangle

add action=mark-connection chain=prerouting dst-port=9999 new-connection-mark=allow_in protocol=tcp connection-state=new

Теперь интернет должен быть доступен, если вам этого достаточно то закрывайте HOWTO и пользуйтесь, если хотите узнать больше дальше пойдет рад дополнений.

Дополнение 1. Имя устройства

Даем устройству имя: ➙➙➙И задаем его в dns: ➙➙➙[+]➙➙

Теперь к устройству можно обращаться по доменному имени mikrouter , но только из локальной подсети.

Консольный вариант

/system identity set name=MikRouter

/ip dns static add name=mikrouter address=192.168.12.10

Дополнение 2. Настройка времени

Настраиваем часы: ➙➙➙➙Дополнение 3. Обновление

Обновляем устройство и добавляем пакеты.Заходим на сайт Mikrotik и загружаем архив с обновлениями (Extra Packages) для своего роутера. Распаковываем и оставляем следующие (6.30.2 - актуальная версия на момент написания, обновления выходят достаточно часто):

advanced-tools-6.30.2-mipsbe.npk

dhcp-6.30.2-mipsbe.npk

multicast-6.30.2-mipsbe.npk

ntp-6.30.2-mipsbe.npk

ppp-6.30.2-mipsbe.npk

routing-6.30.2-mipsbe.npk

security-6.30.2-mipsbe.npk

system-6.30.2-mipsbe.npk

user-manager-6.30.2-mipsbe.npk

wireless-6.30.2-mipsbe.npk

В Winbox открываем

и перетаскиваем средствами drag"n"drop указанные выбранные пакеты(в качестве альтернативы можно загрузить через web-интерфейс, либо по ssh средствами scp).

Для обновления достаточно перезагрузить устройство: ➙➙

Консольный вариант перезагрузки

/system reboot

В дальнейшем для обновления не обязательно загружать пакеты:➙➙➙➙

Консольный вариант

/system package update download

/system package update install

Дополнение 4. Настройка ntp

В предыдущих дополнениях мы настроили часы и добавили пакет NTP, теперь его необходимо настроить.Включаем ntp-client и задаем адреса серверов (можно задать свои любимые) точного времени: ➙➙➙

Включаем прослушку ntp запросов: ➙➙➙

Консольный вариант

/system ntp client set enabled=yes primaty-ntp=48.8.40.31 secondary-ntp=91.206.16.4

/system ntp server set enabled=yes

Дополнение 5. Отключаем лишние службы

Оставим winbox/http/ssh, остальные можно будет включить при необходимости: ➙ выделяем как на скриншоте и нажимаем [x] .

Консольный вариант

/ip service

set telnet disabled=yes

set ftp disabled=yes

set api disabled=yes

set api-ssl disabled=yes

set https disabled=yes

set www-ssl disabled=no

set winbox disabled=no

set www disabled=no

Дополнение 6. Отключаем обнаружение и ограничиваем доступ по mactelnet

В winbox есть средства обнаружения устройств находящихся в одной физической сети с ПК, это удобно, но зачем соседям знать что у нас за устройство?Отключаем: ➙➙

. Можно оставить обнаружение для br1-lan (локальная сеть), можно убрать на ваш выбор. Для новых интерфейсов обнаружение включено по умолчанию, не стоит от этом забывать.

Консольный вариант

/ip neighbor discovery:foreach i in= do={ set $i discovery=no }

Теперь ограничим доступ по mac-адресу(winbox и mactelnet): ➙➙

Отключаем([x]

) all

и добавляем br1-lan

.

Переходим в

и повторяем.

Консольный вариант

/tool mac-server set [ find default=yes ] disabled=yes add interface=br1-lan /tool mac-server mac-winbox set [ find default=yes ] disabled=yes add interface=br1-lan

Дополнение 7. Включаем UPnP

Многие p2p приложения и online игры требуют UPnP (служба динамического открытия портов) для нормальной работы.Включаем: ➙➙

Добавляем интерфейсы: ➙[+]

External: eth1-wan;

Internal: br1-lan.

Консольный вариант

/ip upnp set enabled=yes /ip upnp interfaces add interface=eth1-wan type=external add interface=br1-lan type=internal

Дополнение 8. Оверклокинг

Если число устройств в сети возросло настолько, что роутер перестал справляться, можно немного разогнать процессор: ➙➙➙Для RB 951G - это максимальная частота работы CPU.

Консольный вариант

/system routerboard settings set cpu-frequency=750MHz

Дополнение 9. Резервная копия настроек

Бекап настроек никогда не будет лишним: ➙Name: имя файла (без расширения);

Password: пароль (если не указывать будет использован пароль от пользователя);

Don"t Encrypt: если нет необходимости шифровать бекап.

Консольный вариант

/system backup save name=router6.30.2 dont-encrypt=yes

Для восстановления достаточно скопировать файл на другое устройство(желательно той-же серии и с той-же версией RouterOS).

Зайти в ➙ и выбрать файл.

Консольный вариант

/system backup load name=router6.30.2.backup

P.S. У меня за 3 года так и не поднялась рука написать что-то еще, если есть интересные идеи для статей по RoS и Mikrotik, пишите в личку.

Теги: Добавить метки

На данный момент интерфейсы ether2-ether5 и wlan1 работают независимо друг от друга, их необходимо объединить в единую среду передачи данных.

Ethernet интерфейсы можно объединить на аппаратном уровне, что повысит скорость передачи данных и снизит нагрузку на CPU (по сравнению с программным мостом). В качестве master port будет использоваться ether5, можно назначить любой, но если появится еще один провайдер, то логично будет подключить его во второй порт (и отключить на нем master port).

Для RoS ниже 6.41:

Переименовываем ether5 в eth5-lan: ➙➙➙

;

Переименовываем ether2-ether4 и устанавливаем для них master port: ➙➙➙

.

Консольный вариант

/interface ethernet set name=eth5-lan

/interface ethernet set name=eth2-lan master-port=eth5-lan

/interface ethernet set name=eth3-lan master-port=eth5-lan

/interface ethernet set name=eth4-lan master-port=eth5-lan

Интересный момент. Средствами master port можно объединить интерфейсы принадлежащее одному чипсету, на старших моделях чипсетов может быть несколько (колонка switch), интерфейсы с разных чипсетов объединяются через программный Bridge, ну или пачкордом.

Теперь все локальные Ethernet интерфейсы объединены под именем eth5-lan.

Wireless интерфейс существует отдельно от Ethernet, для объединения потребуется прибегнуть к программному мосту (bridge).

Создаем интерфейс моста: ➙[+]➙➙

;

Добавляем интерфейсы: ➙➙[+]➙➙

➙➙[+]➙➙

Консольный вариант

/interface bridge add name=br1-lan

/interface bridge port add interface=eth5-lan bridge=br1-lan

/interface bridge port add interface=wlan1 bridge=br1-lan

Для RoS 6.41 и выше:

В current версии RouterOS больше нет опции master-port, теперь все настройки производятся внутри bridge интерфейса

Создаем интерфейс br1-lan:

/interface bridge

add name=br1-lan

Добавляем интерфейсы в bridge:

/interface bridge port

add bridge=br1-lan interface=eth2-lan hw=yes

add bridge=br1-lan interface=eth3-lan hw=yes

add bridge=br1-lan interface=eth4-lan hw=yes

add bridge=br1-lan interface=eth5-lan hw=yes

add bridge=br1-lan interface=wlan1

Все можно делать через GUI, опция hw там зовется hardware offload.

Обращаем внимание на опцию hw у проводных интерфейсов, именно она теперь отвечает за загрузку свича(если это возможно). Если у вас несколько bridge интерфейсов и везде включена опция hw, то устройство будет самостоятельно выбирать, какой из мостов делать аппаратным, соответственно отключайте hw там где он наименее важен самостоятельно.

Теперь все локальные Ethernet и wlan интерфейсы объединены под именем br1-lan.

Безопасность беспроводной сети

Вещь муторная(точнее муторно ее описывать), но необходимая.Добавляем профиль безопасности и указываем пароль для беспроводного подключения: ➙➙[+]

Name - название профиля;

WPA/WPA2 Pre-Shared Key - ключи для WPA/WPA2(пароль от wi-fi);

Остальное по скриншоту, в завершении

.

Консольный вариант

/interface wireless security-profiles add name=wpa2-protected mode=dynamic-keys authentication-types=wpa-psk,wpa2-psk unicast-chiphers=aes-ccm group-chiphers=aes-ccm wpa-pre-shared-key=ключ_wpa wpa2-pre-shared-key=ключ_wpa2

Активируем и настраиваем беспроводной интерфейс: ➙➙

.

На вкладке

:

Mode: ap bridge;

Band: 2gHz-B/G/N. Если ваши беспроводные девайсы выпущены несколько лет назад, то логичнее выбрать 2gHz-B/G.

;

Frequency: auto. В SOHO устройствах этот параметр называется Канал соответствие можно посмотреть по ссылке . Если не уверены что выбрать, оставляйте auto.

;

SSID: Название точки доступа;

Wireless Protocol: 802.11;

Securiity Profile: wpa2-protect. Профиль созданный на предыдущем шаге.;

Bridge Mode: enabled;

Default Authenticate: yes;

Default Forward: yes;

Hide SSID: no. Можно скрыть точку доступа. Но не стоит считать это панацеей.

;

Далее вкладка

.

Отключаем все.

Как закончили, нажимаем и пробуем подключиться (ip телефон не получит, но подключение должно установиться).

Консольный вариант

/interface wireless set wlan1 disabled=no ssid=MyRouter mode=ap-bridge band=2ghz-b/g/n frequency=2412 bridge-mode=enabled wireless-protocol=802.11 security-profile=wpa2-protect default-authentication=yes default-forwarding=yes hide-ssid=no

/interface wireless nstreme set wlan1 enable-nstreme=no enable-polling=no disable-csma=no

Настройка ip, dhcp-server

Добавляем ip на интерфейса br1-lan: ➙➙[+]➙➙

Консольный вариант

/ip address add address=192.168.10.1/24 interface=br1-lan

Создаем пул адресов для dhcp: ➙➙[+]➙➙

Консольный вариант

/ip pool add name=dhcp-pc address=192.168.10.100-192.168.10.200

Включаем прослушку dhcp-запросов на интерфейсе br1-lan: ➙➙[+]➙➙

Теперь надо определиться какие параметры будут отдаваться по dhcp: ➙➙➙[+]

Address: 192.168.10.0/24;

Gateway: 192.168.10.1;

Netmask: 24;

DNS Servers: 192.168.10.1.

По окончанию

.

На скриншоте в качестве NTP сервера указан адрес роутера, но в базовой поставке раздавать точное время Mikrotik не умеет, можно указать любой другой сервер из сети, либо добавить и настроить пакет ntp(описано в конце HOWTO).

Консольный вариант

/ip dhcp-server add name=dhcp-pc interface=br1-lan lease-time=08:00:00 address-pool=dhcp-pc

/ip dhcp-server network add address=192.168.10.0/24 dns-server=192.168.10.1 gateway=192.168.10.1 netmask=24

Настройка сервера доменных имен

Если вас не устраивают DNS от провайдера можно добавить в список свои (можно полностью убрать провайдерские DNS выключив опцию Use peer DNS в соответствующих подключениях).Включаем прослушку DNS запросов: ➙➙➙

Консольный вариант

/ip dns set allow-remote-requests=yes

Теперь локальная сеть работает, перезапускам сетевой интерфейс (или dhcp-клиент) для получения ip от роутера и можно использовать для подключения по winbox/http/ssh/telnet/ftp/scp ip:192.168.10.1.

Между устройствами в локальной сети появилось связь, при попытке сделать ping до любого ресурса распознается его адрес, но доступ в интернет все еще отсутствует. Пришло время для последнего крупного пункта: настройки пакетного фильтра.

Пакетный фильтр

RouterOS является разновидностью ОС GNU/Linux, в качестве пакетного фильтра применяется netfilter, не могу сказать работает интерфейс напрямую с модулем ядра или с с использованием iptables, но разработчики постарались сделать синтаксис максимально приближенный к последнему.Дабы не описывать каждую команду отдельно давайте немного разберемся. Пакетный фильтр настраивается в ➙ , нас будут интересовать вкладки (таблицы в терминологии iptables) , и . В каждую таблицу можно добавить ряд правил (как и везде кнопкой [+] ), правила обрабатываются поочередно сверху вниз, поэтому порядок важен. Каждое правило состоит из Условий, разнесенных по трем вкладкам: General, Advanced, Extra и Действия, вкладка Action , есть еще статистика работы правила, но она нам не интересна. Правило может содержать множество условий, главное не делать их противоречивыми. Если проходя по правилам пакет подходит под все условия, он обрабатывается соответствующим действием и дальше не идет (на самом деле некоторые действия пропускают пакет дальше, просто запомните этот факт если планируете в будущем глубже разобраться с netfilter ). В варианте для новичков нам будет достаточно условий из Вкладки General .

Какие будут настройки? У пользователей из локальной сети появится доступ в интернет. Доступ на mikrotik из локальной сети будет ограничен используемыми службами(web, winbox, ssh, dns, ntp), из внешней сети будет открыт доступ по web, но с измененным адресом порта на 9999.

Все необходимые правила описаны в виде таблиц, если боитесь ошибиться или просто лень, открывайте и копируйте в него строки из консольного варианта в конце раздела.

Вкладка

| Условия | Действие | |||||||||

|---|---|---|---|---|---|---|---|---|---|---|

| # | Chain | Src. Address | Dst. Address | Protocol | Dst.Port | In. Iterface | Out. Interface | Connection Mark | Connection State | |

| 0 | Input | icmp | accept | |||||||

| 1 | Input | 192.168.10.0/24 | tcp | 80,8291,22 | br1-lan | new | accept | |||

| 3 | Input | 192.168.10.0/24 | udp | 53,123 | br1-lan | new | accept | |||

| 4 | Input | established,related | accept | |||||||

| 5 | Output | [!]Invalid | accept | |||||||

| 6 | Forward | 192.168.10.0/24 | br1-lan | eth1-wan | new, established | accept | ||||

| 7 | Forward | 192.168.10.0/24 | eth1-wan | br1-lan | established,related | accept | ||||

| 8 | Input | reject | ||||||||

| 9 | Output | reject | ||||||||

| 10 | Forward | reject | ||||||||

Вкладка

Вкладка

Консольный вариант

/ip firewall filter

add chain=input protocol=icmp

add chain=input connection-state=new dst-port=80,8291,22 in-interface=br1-lan protocol=tcp src-address=192.168.10.0/24

add chain=input connection-mark=allow_in connection-state=new dst-port=80 in-interface=eth1-wan protocol=tcp

add chain=input connection-state=new dst-port=53,123 protocol=udp src-address=192.168.10.0/24

add chain=input connection-state=established,related

add chain=output connection-state=!invalid

add chain=forward connection-state=established,new in-interface=br1-lan out-interface=eth1-wan src-address=192.168.10.0/24

add chain=forward connection-state=established,related in-interface=eth1-wan out-interface=br1-lan

add action=drop chain=input

add action=drop chain=output

add action=drop chain=forward

/ip firewall nat

add action=masquerade chain=srcnat out-interface=eth1-wan src-address=192.168.10.0/24

add action=redirect chain=dstnat in-interface=eth1-wan dst-port=9999 protocol=tcp to-ports=80

/ip firewall mangle

add action=mark-connection chain=prerouting dst-port=9999 new-connection-mark=allow_in protocol=tcp connection-state=new

Теперь интернет должен быть доступен, если вам этого достаточно то закрывайте HOWTO и пользуйтесь, если хотите узнать больше дальше пойдет рад дополнений.

Дополнение 1. Имя устройства

Даем устройству имя: ➙➙➙И задаем его в dns: ➙➙➙[+]➙➙

Теперь к устройству можно обращаться по доменному имени mikrouter , но только из локальной подсети.

Консольный вариант

/system identity set name=MikRouter

/ip dns static add name=mikrouter address=192.168.12.10

Дополнение 2. Настройка времени

Настраиваем часы: ➙➙➙➙Дополнение 3. Обновление

Обновляем устройство и добавляем пакеты.Заходим на сайт Mikrotik и загружаем архив с обновлениями (Extra Packages) для своего роутера. Распаковываем и оставляем следующие (6.30.2 - актуальная версия на момент написания, обновления выходят достаточно часто):

advanced-tools-6.30.2-mipsbe.npk

dhcp-6.30.2-mipsbe.npk

multicast-6.30.2-mipsbe.npk

ntp-6.30.2-mipsbe.npk

ppp-6.30.2-mipsbe.npk

routing-6.30.2-mipsbe.npk

security-6.30.2-mipsbe.npk

system-6.30.2-mipsbe.npk

user-manager-6.30.2-mipsbe.npk

wireless-6.30.2-mipsbe.npk

В Winbox открываем

и перетаскиваем средствами drag"n"drop указанные выбранные пакеты(в качестве альтернативы можно загрузить через web-интерфейс, либо по ssh средствами scp).

Для обновления достаточно перезагрузить устройство: ➙➙

Консольный вариант перезагрузки

/system reboot

В дальнейшем для обновления не обязательно загружать пакеты:➙➙➙➙

Консольный вариант

/system package update download

/system package update install

Дополнение 4. Настройка ntp

В предыдущих дополнениях мы настроили часы и добавили пакет NTP, теперь его необходимо настроить.Включаем ntp-client и задаем адреса серверов (можно задать свои любимые) точного времени: ➙➙➙

Включаем прослушку ntp запросов: ➙➙➙

Консольный вариант

/system ntp client set enabled=yes primaty-ntp=48.8.40.31 secondary-ntp=91.206.16.4

/system ntp server set enabled=yes

Дополнение 5. Отключаем лишние службы

Оставим winbox/http/ssh, остальные можно будет включить при необходимости: ➙ выделяем как на скриншоте и нажимаем [x] .

Консольный вариант

/ip service

set telnet disabled=yes

set ftp disabled=yes

set api disabled=yes

set api-ssl disabled=yes

set https disabled=yes

set www-ssl disabled=no

set winbox disabled=no

set www disabled=no

Дополнение 6. Отключаем обнаружение и ограничиваем доступ по mactelnet

В winbox есть средства обнаружения устройств находящихся в одной физической сети с ПК, это удобно, но зачем соседям знать что у нас за устройство?Отключаем: ➙➙

. Можно оставить обнаружение для br1-lan (локальная сеть), можно убрать на ваш выбор. Для новых интерфейсов обнаружение включено по умолчанию, не стоит от этом забывать.

Консольный вариант

/ip neighbor discovery:foreach i in= do={ set $i discovery=no }

Теперь ограничим доступ по mac-адресу(winbox и mactelnet): ➙➙

Отключаем([x]

) all

и добавляем br1-lan

.

Переходим в

и повторяем.

Консольный вариант

/tool mac-server set [ find default=yes ] disabled=yes add interface=br1-lan /tool mac-server mac-winbox set [ find default=yes ] disabled=yes add interface=br1-lan

Дополнение 7. Включаем UPnP

Многие p2p приложения и online игры требуют UPnP (служба динамического открытия портов) для нормальной работы.Включаем: ➙➙

Добавляем интерфейсы: ➙[+]

External: eth1-wan;

Internal: br1-lan.

Консольный вариант

/ip upnp set enabled=yes /ip upnp interfaces add interface=eth1-wan type=external add interface=br1-lan type=internal

Дополнение 8. Оверклокинг

Если число устройств в сети возросло настолько, что роутер перестал справляться, можно немного разогнать процессор: ➙➙➙Для RB 951G - это максимальная частота работы CPU.

Консольный вариант

/system routerboard settings set cpu-frequency=750MHz

Дополнение 9. Резервная копия настроек

Бекап настроек никогда не будет лишним: ➙Name: имя файла (без расширения);

Password: пароль (если не указывать будет использован пароль от пользователя);

Don"t Encrypt: если нет необходимости шифровать бекап.

Консольный вариант

/system backup save name=router6.30.2 dont-encrypt=yes

Для восстановления достаточно скопировать файл на другое устройство(желательно той-же серии и с той-же версией RouterOS).

Зайти в ➙ и выбрать файл.

Консольный вариант

/system backup load name=router6.30.2.backup

P.S. У меня за 3 года так и не поднялась рука написать что-то еще, если есть интересные идеи для статей по RoS и Mikrotik, пишите в личку.

Сегодня все больше людей стараются производить настройку различного сетевого оборудования самостоятельно. Владея правильной информацией, можно верно задать конфигурацию любого устройства. Главное четко соблюдать все имеющиеся указания.

Этот легендарный латвийский производитель сетевого оборудования причисляется к классу элитных. Однако, несмотря на довольно высокую стоимость устройств, они пользуются широкой популярностью. Связано это в первую очередь с отменным качеством и высоким функционалом, который всем приходится по нраву.

Подключение

Чтобы произвести подключение нам понадобится следующее:

Действия выполняем в такой последовательности:

В результате таких действий на компьютере должно появиться активное подключение по локальной сети. В противном случае вам нужно будет разобраться с конфигурацией вашей сетевой карты (например, обновить драйвера).

Если вы не знаете, что такое , каково их назначение и какие виды подобного рода кабеля бывают, то рекомендуем ознакомиться подробнее в нашей статье.

Авторизация

Для того чтобы настраивать конфигурацию данного устройства понадобится произвести авторизацию.

Делается это так:

Обратите внимание: вначале убедитесь в том, что отключен proxy – сервер в настройках браузера.

Работать с конфигурацией можно через web-интерфейс, либо с помощью программы Winbox, которая интегрирована для всех версий ОС Windows. Если вы желаете воспользоваться этой встроенной утилитой, то её нужно будет выбрать в окне браузера и нажать на иконку «сохранить». Вне зависимости от выбора метода настройки параметров, потребуется ввести пользовательские данные. В поле Login вводим «admin», а строку пароля оставляем пустой.

Видео: WAN PPPoE connection

Настройка Интерфейсов WAN и LAN и включение маскарадинга сети

Настройка роутера mikrotik rb2011 может быть произведена различными способами. Это зависит от выбранного вами протокола, типа подключения и других параметров. Далее рассмотрим все возможные варианты

PPPoE

РРРоЕ является одним из самых популярных протоколов интернета.

Рассмотрим, как произвести настройку при помощи Winbox:

В результате откроется окно, в котором нужно будет задать основные параметры:

В результате этих действий, напротив РРРоЕ должна открыться буква R. Она свидетельствует о том, что подключение было успешно создано. Если она отсутствует, перепроверьте значения всех параметров.

DHCP

Этот протокол нужен для того чтобы все устройства, которые имеют подключение к роутеру, получали настройки в автоматическом режиме.

DHCP сервер настраивается следующим образом:

Все необходимые данные должны быть прописаны в договоре провайдера. В противном случае оставляем все без изменений.

Далее указываем период, в течение которого будут резервироваться ip - адреса. Выбираем любое значение.

На этом настройка завершена.

DHCP + MAC

Некоторые поставщики интернета могут закрывать доступ к сети через МАС адрес. В таких случаях требуется изменить МАС адреса используемого WAN порта.

Делается это просто:

Важно: если у вас имеется доступ к сети, то пропускайте это пункт.

Cтатический IP

Для некоторых провайдеров нужен статический (другими словами постоянный) ip-адрес.

Чтобы задать его таковым образом, делаем следующее:

в главном меню выбираем пункт AddNew. В результате появится окно с заданием основных параметров для нового статического адреса;

ip-адрес и маска сети – прописываем те значения, которые были выданы провайдером;

затем нужно будет выбрать используемый порт (в нашем случае это ether 1);

На этом все. Если при вводе какого-либо параметра цифры стали подсвечиваться красным, значит значения некорректны.

Проверка соединения

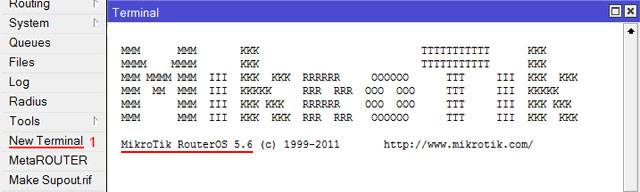

Чтобы удостовериться в активности соединения, кликаем на NewTerminal. В появившемся окне набираем «pinggoogle.ru» (вместо ya.ru можно указать любой другой сайт). Если будут показываться какие-либо значения пинга (он будет зависеть от скорости интернета), значит соединение установлено.

Локальная сеть

С помощью этого роутера можно создать локальную сеть, причем не только проводную, но и Wi-Fi.

Вначале нужно создать мост:

- заходим в раздел Bridge;

- кликаем по кнопке Add;

В появившемся поле нужно будет ввести какое-либо имя моста.

Чтобы добавить в созданное объединение проводные порты, делаем следующее:

Важно! Если вы желаете добавить устройство, подключаемое через Wi-Fi, то среди интерфейсов потребуется выбрать wlan1.

В разделе bridge созданное имя моста.

Включение маскарадинга локальной сети

В некоторых ситуациях может потребоваться активация маскарадинга.

Производится она так:

WIFI на роутере

Безусловно, главное предназначение этого устройства – создание Wi-Fi подключения. Создается оно в несколько простых шагов:

Заливка новой прошивки и Reset конфигурации

В некоторых случаях может потребоваться произвести обновление прошивки (для некоторых провайдеров это обязательное требование). Производится данная процедура следующим образом:

Совет: посмотреть версию ОС можно, зайдя в пункт NewTerminal – она будет показана в левом нижнем углу.

Бывают ситуации, когда обновление прошивки привело к критическим или фатальным ошибкам. В таких ситуациях есть простой выход – сбросить настройки к заводским. Для этого нужно нажать кнопочку Reset(лучше с помощью ручки) и подержать в течение 10-15 секунд.

Видео: Базовая настройка роутера Mikrotik

Первоначальная конфигурация для безопасности подключения

Чтобы добиться максимальной степени безопасности, необходимо задать определенную конфигурацию.

Делаем это следующим образом:

Такая настройка позволит добиться высокой степени безопасности подключения.

Настройка SNTP-клиента

К сожалению, это детище компании Mikrotik неспособно сохранять параметры времени после перезагрузки. Чтобы время отображалось корректно, следует включить SNTP.

Делается это так:

Как можно заметить, производить настройку сетевого оборудования – это не такая уж и сложная задача. Главное строго следовать всем указаниям.

Обучение MikroTik онлайн

Курс «Настройка оборудования MikroTik» основан на официальной программе MTCNA, дополненной и расширенной специально для самостоятельного изучения.

Это единственный обучающий видеокурс по MikroTik на русском языке. В комплект входит:

- 162 видеоурока и 45 лабораторных работ, объединенных в техническое задание;

- контрольные вопросы для самопроверки;

- конспект, чтобы быстро освежить знания;

- 30 дней на личные консультации с автором по программе курса.

- Первые 25 уроков доступны бесплатно. Регистрируйтесь на странице курса.

Подробнее о курсах вы можете узнать тут: курсы-по-ит.рф

В этой статье описана подробная инструкция по настройке беспроводной базовой станции на оборудовании MikroTik. Эта статья будет полезна начинающим Wi-Fi провайдерам, и поможет ответить на вопрос, как настроить базовую станцию провайдера.

Для небольших провайдеров оптимальной технологией предоставления доступа в интернет является PPPoE (Point-to-point protocol over Ethernet).

Достоинства технологии PPPoE:

- Не нужно каждому клиенту указывать IP-адрес, все адреса хранятся на сервере;

- Подключение осуществляется по логину и паролю;

- Многоплатформенность (PPPoE подключение поддерживается в различных операционных системах);

- Удобно вести мониторинг трафика;

- С помощью биллинговой системы можно автоматизировать отключение клиентов за не уплату;

- Неограниченная масштабируемость;

- Балансировка нагрузки;

- Высокая надежность;

- Небольшая загрузка канала по сравнению с другими системами авторизации;

- Не требуется дорогое управляемое оборудование.

Технология PPPoE для начинающих провайдеров хороша тем, что не требует больших финансовых вложений. Поэтому многие провайдеры начинают именно с нее. В этой статье мы рассмотрим настройку беспроводной базовой станции MikroTik с использованием технологии PPPoE.

Настройка центрального маршрутизатора

Чтобы организовать небольшую сеть провайдера, вам понадобиться центральный маршрутизатор. Для небольшой нагрузки на 30-40 клиентов подойдут маршрутизаторы серии , на 50-80 клиентов можно использовать . При количестве клиентов более 100 человек подойдет модель роутера . В примере мы будем использовать маршрутизатор MikroTik RB2011UAS-2HnD-IN.

Общая схема подключения беспроводной базовой станции будет выглядеть следующим образом.

Для настройки центрального маршрутизатора Mikrotik RB2011UAS-2HnD-IN подключите сетевой кабель от компьютера к роутеру во второй LAN порт. Зайдите в настройки роутера с помощью программы Winbox :

- Нажмите кнопку ... для отображения устройств MikroTik;

- Кликните в списке на MAC адрес роутера;

- Нажмите кнопку Connect . Login по умолчанию admin, пароль пустой.

Если вы включаете устройство в первый раз, то появится окно, как на рисунке ниже. Нажмите кнопку Remove Configuration , чтобы очистить начальную конфигурацию.

Обновление прошивки

Установим на маршрутизатор свежую версию прошивки:

- Откройте сайт http://www.mikrotik.com и перейдите на вкладку downloads ;

- Выберите, для какой серии устройств необходимо скачать файл прошивки;

- Нажмите Upgrade Package и сохраните файл прошивки на компьютер.

- Откройте в WinBox меню Files и перетащите туда файл прошивки из проводника.

- Перезагрузите роутер через меню System - Reboot . После этого начнется прошивка устройства, поэтому в течении 2-3 минут не отключайте питание от роутера.

Обновляем загрузчик:

- Откройте меню System - Routerboard;

- Нажмите кнопку Upgrade .

Сбрасываем конфигурацию устройства:

- Откройте меню System - Reset Configuration .

- Поставьте галочку No Default Configuration — не устанавливать конфигурацию по умолчанию.

- Поставьте галочку Do Not Backup —не создавать резервную копию настроек перед перезагрузкой.

- Нажмите кнопку Reset Configuration .

Настройка интернет подключения

Выполним настройку интернет подключения роутера.

Настройка динамического IP-адреса

Если роутер получает IP-адрес автоматически по DHCP, тогда выполните следующие настройки:

- Откройте меню IP - DHCP Client и нажмите красный "плюсик", чтобы создать новое правило.

- В списке Interface выберите интерфейс, к которому подключен сетевой кабель провайдера. В нашем случае это первый порт ether1 .

- Нажмите кнопку Apply .

После успешного подключения на вкладке Status появится информация о полученном IP адресе, адресе шлюза и DNS сервера.

Настройка статического IP-адреса

Если IP-адрес роутера нужно настраивать вручную, тогда выполните следующее:

- Откройте меню IP - Addresses и нажмите красный "плюсик".

- В появившемся окне в поле Address введите IP-адрес и маску подсети, которую выдал провайдер, например 192.168.0.199/24 . После слеша "/ " указывается маска подсети. Цифра 24 означает маску подсети 255.255.255.0 . Если у вас другая маска подсети, найдите в интернете "калькулятор маски подсети" и вычислите число для вашей маски.

- В списке Interface ether1 .

- Нажмите кнопку OK .

Теперь указываем адрес шлюза:

- Откройте меню IP - Routes и нажмите красный "плюсик".

- В поле Gateway введите адрес шлюза, который вам выдал провайдер. В нашем случае это 192.168.0.1 .

Настройка PPPoE соединения

Провайдер может предоставлять доступ к интернету по технологии PPPoE. Чтобы настроить PPPoE соединение, выполните следующее:

- Откройте меню PPP.

- Нажмите выпадающий список возле красного "плюсика" и выберите PPPoE Client .

- В появившемся окне на вкладке General в списке Interfaces выберите интерфейс, к которому подключен сетевой кабель провайдера, например ether1 .

- Перейдите на вкладку Dial Out .

- В полях User и Password укажите логин и пароль для доступа к интернету.

- Поставьте галочку Use Peer DNS , чтобы получить адреса DNS сервера.

- Нажмите кнопку Apply .

При успешном подключении на вкладке Status появится информация о выделенных адресах и имени сервера.

Настройка DNS сервера

Чтобы маршрутизатор работал в качестве DNS сервера, откройте меню IP - DNS, поставьте галочку Allow Remote Requests и нажмите кнопку OK .

Настройка PPPoE сервера

Клиенты беспроводной базовой станции будут получать доступ к интернету по технологии PPPoE. Поэтому на центральном маршрутизаторе необходимо настроить PPPoE сервер, который будет выполнять авторизацию пользователей и ограничивать им скорость согласно выбранному тарифному плану.

Чтобы ограничивать скорость клиентам, создадим несколько профилей с разными скоростями. Откройте меню PPP , перейдите на вкладку Profiles и нажмите красный "плюсик" для создания нового профиля.

В поле Name введите название профиля, например Tarif_1024K/515K . Профиль лучше называть так, чтобы можно было понять, какие ограничения скорости действуют для него.

В поле Local Address введите внутренний адрес сервера, в нашем случае это 10.1.0.1 . Этот адрес обычно одинаковый во всех профилях.

Установите Change TCP MSS в значение Yes .

Перейдите на вкладку Protocols и установите все значения в No . MPLS, сжатие и шифрование не особо нужные функции, они будут только нагружать процессор, и уменьшать производительность роутера.

На вкладке Limits в поле Rate Limit (rx/tx) указываем ограничение скорости для профиля. Например, значение 512k/1024k ограничивает скорость отдачи для клиента 512k и скорость загрузки 1024k . Не перепутайте, поскольку под значением Rx подразумевается скорость приема данных от клиента к роутеру, а Tx - передача данных от роутера к клиенту.

Если в ограничении указать букву M вместо K , то скорость будет ограничиваться в мегабитах.

Чтобы второй клиент не смог подключиться с одним и тем же логином и паролем, поставьте Only One в значение Yes. Далее нажмите кнопку OK .

Создаем второй профиль с именем Tarif_2048 K/1024 K . В названии обычно первой указывают скорость загрузки, а второй - скорость отдачи.

Указываем для него соответствующие скорости 1024k/2048k (1024k - скорость отдачи, 2048k - скорость загрузки).

Также создайте еще один профиль Tarif_4096K/1024K . В итоге получим три профиля с разными ограничениями скорости. Для беспроводных каналов связи скорость отдачи нужно делать меньше, чем скорость загрузки. Это нужно для того, чтобы исходящий трафик не создавал дополнительную нагрузку на сеть. Если пользователи будут раздавать торренты, то несколько таких абонентов без ограничения исходящей скорости смогут занять весь ресурс базовой станции, а у остальных пользователей интернет нормально работать не будет.

Теперь создадим учетные записи клиентов для подключения к нашей сети. Перейдите на вкладку Secrets , нажмите красный "плюсик" для добавления нового клиента и заполните параметры:

- Name — логин пользователя.

- Password — пароль пользователя.

- Service выбираем PPPoE для того, чтобы клиент мог подключаться только по PPPoE.

- Profile — имя профиля с ограничением скорости.

- Remote Address — IP-адрес клиента. Можно устанавливать по порядку от 10.1.0.2 до 10.1.0.254. Потом поменяйте первую цифру в адресе и раздавайте следующую подсеть 10.1.1.1 - 10.1.1.254 и так далее.

Создайте второго клиента с увеличением IP-адреса Remote Address на 1 и еще несколько клиентов.

В списке отображаются все клиенты. Их можно сортировать по имени или IP-адресу. Чтобы отключить клиента, например за неуплату, выделите его и нажмите кнопку "красный крестик". Для включения клиента нажмите кнопку "синяя галочка".

Рекомендуем тщательно подойти к выбору имен клиентов. Для клиентов частного сектора можно указывать адрес улицы и номер дома, например lenina_14 . Для клиентов многоквартирных домов лучше указывать в имени адрес улицы и квартиру, например mira_20_ kv38 и т.п. Так будет понятно, где находится клиент.

Вы можете в любой момент открыть профиль клиента и изменить ему тариф или IP адрес. Однако настройки вступят в силу только после отключения и повторного подключения клиента.

- Service Name — название сервиса.

- Interface — интерфейс, к которому будет привязан PPPoE сервер. Наша базовая станция будет подключаться ко второму LAN порту, поэтому выбираем ether2 . Можно использовать и другие интерфейсы, например bridge или vlan.

- Keepalive Timeout — время в секундах до отключения клиента в случае пропадания с ним связи. В кабельных сетях обычно ставят 5 секунд, в беспроводных - 30 секунд. Это время нужно для того, чтобы при отключении клиента от беспроводной точки и последующим подключением, интернет соединение не обрывалось.

- Default Profile — профиль с ограничениями скорости по умолчанию.

- One Session Per Host — поставьте эту галочку, чтобы не разрешать подключение нескольких клиентов с одного компьютера или роутера. Это поможет быстро находить неисправности в сети. Например, если где-то в радиоканале вы забыли включить режим WDS, то клиенты начнут постоянно переподключаться и это сразу привлечет внимание администратора.

Клиенты, подключенные к вашей сети, будут отображаться на вкладке Active Connection . Здесь видно имя клиента, MAC-адрес, IP-адрес и время его подключения. Если клиент использует дома роутер, то время подключения будет с каждым днем увеличиваться. При переподключении клиента время начинает отсчет с нуля. Чтобы отключить клиента, можно выбрать его в списке и нажать вверху кнопку "минус".

На вкладке Interface видна загрузка каждого клиента. Клиентов можно отсортировать по входящей или исходящей скорости. Сделайте двойной щелчок мыши по клиенту, чтобы открыть окно статуса и посмотреть график скорости и пакетной нагрузки.

При подключении клиента в меню Queues на вкладке Simple Queues автоматически создается правило с ограничением скорости.

Настройка NAT

Чтобы дать клиентам доступ к интернету, необходимо настроить NAT. Для этого откройте меню IP - Firewall , перейдите на вкладку NAT и нажмите красный плюсик для добавления нового правила.

В открывшемся окне на вкладке General вводим следующие параметры:

- Src. Address укажите 10.1.0.0/16 . Это означает, что все клиенты нашей сети с адресами от 10.1.0.1 до 10.1.254.254 будут работать через NAT.

- Dst. Address укажите с восклицательным знаком ! 10.0.0.0/8. Это означает не использовать NAT при обращении к IP-адресам, начинающимся на 10.xxx.xxx.xxx. Т.е. клиенты внутри сети смогут обращаться друг к другу напрямую без использования NAT.

Чтобы у вас не было проблем с маршрутизацией, мы не рекомендуем использовать подсеть адресов или выходной интерфейс в настройках NAT .

Перейдите на вкладку Action , выберите в списке мasquerade и нажмите кнопку OK .

После этого в списке появится правило NAT, и клиенты смогут получить доступ в интернет.

Мониторинг подключений клиентов

PPPoE позволяет отслеживать все подключения клиентов, скорость и количество пакетов. Кликните правой кнопкой мыши по клиенту и выберите в выпадающем списке Torch . В появившемся окне поставьте все галочки в разделе Collect и нажмите кнопку Start , чтобы отобразить информацию по подключениям клиента. Если в списке будет много подключений, это говорит о том, что клиент использует программы Torrent или DC++.

В меню IP - DNS можно нажать кнопку Cache и посмотреть список сайтов, которые посещали клиенты. Названия всех сайтов сохраняются в кэше. Чтобы очистить кэш, нажмите кнопку Flush Cache .

Смена пароля администратора

В заключении нужно изменить пароль администратора для доступа к настройкам роутера:

- Откройте меню System - Users ;

- Admin;

- Password ;

- Введите в поле New Password новый пароль администратора;

- Повторите пароль в поле Confirm Password ;

- Нажмите кнопку OK .

Теперь никто не сможет зайти в настройки устройства, кроме администратора.

На этом настройка центрального маршрутизатора завершена.

Настройка беспроводной базовой станции

Внимание! При использовании технологии PPPoE все беспроводное оборудование должно работать в режиме WDS (базовая станция, клиенты, а так же все мосты точка-точка).

В качестве беспроводной базовой станции будем использовать плату с радиокартой .

На плате RB433GL есть три mini-PCI разъема для подключения радиокарт. Поэтому можно подключить несколько секторных антенн к одной плате.

Плата имеет три LAN порта для подключения к кабельной сети. Если один порт выгорит после грозы, кабель можно подключить в другой порт. Чтобы подать PoE питание, потребуется развести линии питания и данных, поскольку PoE поддерживается только на первом LAN порту.

Настройка Bridge и VLAN на центральном маршрутизаторе

Зайдите в настройки центрального маршрутизатора , откройте меню Bridge, нажмите красный плюсик и создайте новый бридж интерфейс с именем bridge_main .

Перейдите на вкладку Ports , нажмите красный плюсик и добавьте в бридж bridge_main сетевой порт ether2 .

Добавьте по аналогии в бридж сетевые порты ether3 , ether3 и ether5 . Также можете добавить оставшиеся сетевые порты. После добавления портов в бридж устройство можно использовать как коммутатор.

Чтобы роутер мог общаться с другими устройствами внутренней сети, интерфейсу bridge_main присвоим IP-адрес:

- Откройте меню IP - Addresses и нажмите красный плюсик.

- В появившемся окне в поле Address укажите адрес 10.0.0.1/24 .

- В списке Interface выберите название интерфейса bridge_main .

- Нажмите кнопку OK .

К центральному маршрутизатору могут подключаться по кабелю несколько беспроводных базовых станций. Они будут создавать широковещательный трафик, который уменьшает пропускную способность и создает лишнюю нагрузку на оборудование. Поэтому нужно изолировать трафик каждой базовой станции путем создания виртуальных интерфейсов VLAN для каждой базы:

- Откройте меню Interfaces и перейдите на вкладку VLAN .

- Нажмите красный плюсик для добавления нового интерфейса влан.

- В поле Name указываем имя интерфейса, например vlan_10 .

- В поле VLAN ID укажите номер влана 10 . Сетевое оборудование не оперирует именами VLAN, а использует цифры от 1 до 4094. VLAN ID - это, по сути, имя виртуального интерфейса, которое будет использоваться оборудованием между собой. Единицу в качестве идентификатора использовать не рекомендуется, поскольку некоторые производители используют VLAN ID 1 в качестве значения по умолчанию. В устройствах, которые будут передавать данные через данный влан, нужно также будет указать VLAN ID номер 10 .

- В списке Interface выбираем интерфейс bridge_main , на котором снимается влан. Наши сетевые порты 2-5 объединены в бридж, поэтому влан с номером 10 будет доступен на каждом из них. Если указать влан на конкретном интерфейсе, например ether2 , то он не будет работать, потому что этот интерфейс объединен в бридж.

Переведем PPPoE сервер с интерфейса ether2 на vlan_10:

- Откройте меню PPP и перейдите на вкладку PPPoE Servers .

- Откройте нужный сервис и в поле Interface выберите интерфейс vlan_10 .

- Нажмите кнопку OK .

Обновление прошивки базовой станции

Перед настройкой базовой станции MikroTik RB433GL, обновим ее прошивку. При первом подключении к устройству отмените начальную конфигурацию, нажав на кнопку Remove Configuration .

Обновите прошивку аналогично, как делали с центральным маршрутизатором:

- Скачайте свежую прошивку с сайта http://www.mikrotik.com/download .

- Перетащите файл прошивки из проводника в WinBox в меню Files .

- Перезагрузите устройство через меню System - Reboot .

- Ожидайте, пока обновится прошивка.

Создаем Bridge интерфейсы

В меню Interfaces отображаются проводные и беспроводные интерфейсы платы RB433GL. Беспроводной интерфейс wlan1 по умолчанию выключен и отображается серым цветом.

Создадим бридж интерфейс bridge_ether , в который объединим сетевые порты платы RB433GL:

- Откройте меню Bridge и нажмите красный плюсик.

- В появившемся окне в поле Name укажите имя бридж интерфейса bridge_ether .

- Нажмите OK .

Создайте бридж интерфейс с именем bridge_AP_2GHz для работы беспроводной точки доступа.

Объединяем сетевые порты платы в интерфейс bridge_ether :

- Перейдите на вкладку Ports и нажмите красный плюсик.

- В поле Interface выберите порт ether1 .

- В поле Bridge выберите бридж интерфейс bridge_ether .

- Нажмите кнопку OK .

- Добавьте в bridge_ether аналогичным образом порты ether2 и ether3 .

Добавляем в bridge_AP_2GHz беспроводной интерфейс wlan1 :

- На вкладке Ports нажмите красный плюсик.

- В поле Interface выберите порт wlan1 .

- В поле Bridge выберите бридж интерфейс bridge_AP_2GHz .

- Нажмите кнопку OK .

В итоге получаем список, как на рисунке ниже.

Настройка VLAN на базовой станции

Как помните, на центральном маршрутизаторе мы настраивали интерфейс vlan_10 с идентификатором VLAN ID 10 , чтобы изолировать трафик базовой станции в отдельный влан. Теперь нам нужно настроить VLAN на базовой станции и связать его вланом маршрутизатора.

Создадим VLAN интерфейс на базовой станции:

- В меню Interfaces перейдите на вкладку VLAN и нажмите красный плюсик.

- В появившемся окне в поле Name укажите название интерфейса vlan_10 .

- В поле VLAN ID введите идентификатор 10 - такой же, как на центральном маршрутизаторе.

- В списке Interface выберите интерфейс bridge_ether .

- Нажмите OK .

Добавляем интерфейс vlan_10 в бридж bridge_AP_2GHz :

- Откройте меню Bridge , перейдите на вкладку Ports и нажмите красный плюсик.

- В списке Interface выберите интерфейс vlan_10 .

- В списке Bridge выберите интерфейс bridge_AP_2GHz .

- Нажмите OK .

Присвоим IP адрес бридж интерфейсу bridge_ether :

- Откройте меню IP - Addresses и нажмите красный плюсик;

- В появившемся окне в поле Address добавьте адрес 10.0.0.10/24 ;

- В списке Interface выберите интерфейс bridge_ether ;

- Нажмите OK .

На рисунке под bridge_ether видно, что к нему привязан влан интерфейс vlan_10 .

Добавляем адрес шлюза

Укажем на базовой станции IP-адрес шлюза - это адрес нашего центрального маршрутизатора:

- Откройте меню IP - Routes и нажмите красный плюсик;

- В поле Dst. Address введите адрес сети 0.0.0.0/0 , т.е. все адреса;

- В поле Gateway введите адрес шлюза 10.0.0.1 , т.е адрес центрального маршрутизатора;

- Нажмите OK .

Проверим работу сети, пропинговав с базовой станции наш центральный роутер:

- Откройте на базовой станции меню Tools - Ping ;

- В поле Ping To укажите IP-адрес центрального роутера 10.0.0.1 ;

- Нажмите кнопку Start.

Если появятся ответы с указанного адреса, значит, все работает правильно.

Настройка Wi-Fi интерфейса

Чтобы клиенты подключались к базовой станции по Wi-Fi, нужно выполнить настройку беспроводного интерфейса.

Сначала настроим параметры безопасности:

- Откройте меню Wireless , перейдите на вкладку Security Profile и откройте профиль default .

- Выберите Mode: dynamic keys .

- В Authentication Types поставьте галочки напротив шифрования WPA PSK и WPA2 PSK .

- В Unicast и Group Ciphers поставьте галочки tkip и aes ccm - первое программное шифрование, второе аппаратное. Шифрование tkip можно не использовать, однако для совместимости со старыми устройствами лучше поставить.

- В полях WPA и WPA2 Pre-Shared Key укажите ключи шифрования (пароли для подключения к базе). Эти пароли должны быть одинаковыми на базовой станции и клиентских устройствах.

Выполняем настройку Wi-Fi интерфейса:

- Откройте меню Wireless и зайдите в свойства Wi-Fi интерфейса wlan1 .

- На вкладке General назначьте интерфейсу имя wlan_AP_2GHz .

Перейдите на вкладку Wireless и нажмите кнопку Advanced Mode, чтобы получить доступ ко всем настройкам:

- Mode выбираем ap bridge — режим работы базовая станция.

- Band: 2GHz-B/G/N — поддержка работы в беспроводных стандартах B/G/N.

- Channel Width: 20 — ширина канала 20 МГц. Также можно выбрать 20/40 HT Above или 20/40 HT Below для использования ширины канала 40 МГц. Однако вы должны быть уверенны, что клиентское оборудование поддерживает данную ширину канала. Потому что может возникнуть ситуация, когда клиенты будут видеть Wi-Fi точку, а подключиться к ней не смогут.

- Frequency: 2412 — частота, на которой будет работать базовая станция. Если рядом устанавливаются несколько базовых станций, их нужно разводить по разным частотам (каналам). Соседние частоты должны отличаться как минимум на 20 МГц и более.

- SSID: TEST — название Wi-Fi точки.

- Radio Name — имя устройства, которое будет отображаться при сканировании сетей.

- Scan List: 2300-2734 — диапазон частот, в котором производится сканирование Wi-Fi сетей.

- Wireless Protocol: NV2 — беспроводной протокол работы. Оборудование MikroTik поддерживает два фирменных поллинговых протокола NV2 и Nstreme. Протокол NV2 более современный, его используют, чтобы получить максимальную скорость. Nstreme - предыдущая версия поллингового протокола, его используют, когда NV2 плохо работает вследствие помех. Поллинговые протоколы NV2 и Nstreme поддерживает только оборудование Mikrotik, поэтому оборудование других производителей не сможет подключиться к базовой станции при использовании этих протоколов. Если вы хотите, чтобы к Wi-Fi точке подключалось оборудование других производителей, например смартфоны, планшеты и ноутбуки, то используйте стандартный протокол 802.11 .

- Security Profiles: default — профиль шифрования.

- Frequency Mode: superchannel — в этом режиме открываются все возможные частоты, поддерживаемые радиокартой.

- Default Forward уберите галочку, чтобы блокировать трафик между клиентами при работе без WDS.

Перейдите на вкладку Data Rates для настройки канальных скоростей:

- Rate Selection выберите advanced — в этом режиме скорость выбирается исходя из количества ошибок, помех и других факторов. Этот режим позволяет увеличить стабильность канала.

- Supported Rates — канальные скорости, которые поддерживаются беспроводным интерфейсом.

- Basic Rates — канальные скорости, на которых передается служебный трафик.

- Если у вас нет в сети проблем совместимости с клиентскими устройствами, уберите галочки в режимах B , т.е. в Supported Rates B и Basic Rates B . Например, при использовании клиентского оборудования Mikrotik или Ubiquiti эти галочки можно снять.

На вкладке Advanced при использовании поллингового протокола NV2 ничего менять не нужно.

При использовании протокола Nstreme или 802.11 , выполните следующие настройки на вкладке Advanced :

- Periodic Calibration: enabled — включаем автоматическое определение уровня шума.

- Calibration Interval: 00:00:10 — интервал времени, через который будет определяться уровень шума.

- Hw/ Protection Mode: rts cts — включаем механизм защиты от скрытого узла.

- Adaptive Noise Immunity: ap and client mode — включаем защиту от помех, хотя она не сильно помогает.

На вкладке HT выполняется настройка каналов на передачу. Если Wi-Fi карта имеет два независимых канала приема/передачи, как наша , то здесь можно включать и отключать каждый канал галочками.

- Chain0 — это первый канал (разъем) радиокарты, Chain1 - второй канал (разъем).

- HT Tx Chains — канал на передачу.

- HT Rx Chains — канал на прием.

- HT Guard Interval при работе Wi-Fi точки на улице установите в значение long .

p align="justify">На вкладке HT MCS выполняется управление канальными скоростями в N стандарте.

На канальных скоростях MCS0 - MCS7 режим MIMO не работает. Если снять галочки MCS8 - MCS15 , то даже при использовании двухполяризационной антенны через каждый канал будут передаваться одни и те же данные. Скорости MCS0 - MCS7 используются, когда устройство не может работать на более высоких скоростях в MIMO по причине помех или перекосов уровней сигналов. Канальные скорости MCS8 - MCS15 работают только с двухполяризационными MIMO антеннами. Производитель Ubiquiti еще называет такие .

Переходим на вкладку WDS и включаем автоматическое добавление клиентов в бридж:

- WDS Mode выбираем dynamic .

- WDS Default Bridge выбираем bridge_ AP_2 GHz .

Если это не сделать, то базовая станция не сможет нормально работать в WDS без ручного добавления статических WDS записей.

На вкладке Nstreme выполняется настойка поллингового протокола Nstreme:

- Enable Nstreme — включает поллинговый протокол Nstreme.

- Enable Polling — включает циклический опрос клиентов.

- Disable CSMA — отключает проверку занятости среды перед передачей.

- Framer Policy: dynamic size — режим автоматического выбора максимального размера для упаковки пакетов.

- Framer Limit: 3200 — максимальный размер большого пакета, в который упаковываются передаваемые по сети данные.

На вкладке NV2 выполняется настойка поллингового протокола NV2:

- TDMA Period Size: 2 - время, отведенное на передачу данных. При уменьшении до 1 уменьшается задержка и падает максимальная скорость, при увеличении до 10 увеличивается задержка и увеличивается скорость. Оптимальное значение лежит в пределах 2-5. Минимальное 1, максимальное - 10.

- Cell Radius: 30 - максимальная дальность работы клиентов. Минимальное значение 10.

- Security - галочка включает шифрование. При использовании протокола NV2 настройки безопасности берутся не из профиля шифрования (меню Wireless - вкладка Security Profile - профиль default ), а задаются ниже в поле Preshared Key .

- Preshared Key - ключ (пароль) для доступа к сети. Он должен быть одинаковым на базовой станции и на клиентах.

На вкладке Tx Power настраивается мощность Wi-Fi передатчика. Высокую мощность ставить не нужно, достаточно установить в TX Power мощность 18 dBm .

В списке Tx Power Mode выбирается режим настройки мощности:

- All Rates Fixed — одинаковая мощность на всех канальных скоростях. Этот режим не рекомендуется использовать, если вам нужна высокая скорость. При большой установленной мощности на высоких скоростях могут возникать ошибки передачи данных.

- Card Rates — мощность подбирается специальным алгоритмом, который учитывает мощности в специальной таблице в памяти роутера и максимальную мощность, установленную пользователем. По возможности используется мощность, указанная пользователем, но на более высоких канальных скоростях она может быть автоматически уменьшена. Этот режим рекомендуется использовать для ручной установки мощности передачи.

- Manual — мощность для каждой канальной скорости задается отдельно.

- Default — режим по умолчанию — мощность выбирается из специальной таблицы в памяти роутера MikroTik.

Не забывайте, что беспроводное оборудование нельзя использовать без антенны. Если вы будете тестировать wi-fi оборудование на столе, уменьшите мощность передатчика до 1-3 dBm, чтобы не повредить оборудование.

На этом настройка беспроводного интерфейса базовой станции MikroTik завершена.

Блокировка трафика между клиентами одной базовой станции

Чтобы клиенты в пределах одной базовой станции не могли обмениваться данными друг с другом, создаем правило фильтра в бридже:

- Откройте меню Bridge и перейдите на вкладку Filters .

- Нажмите красный +.

- В открывшемся окне на вкладке General сделайте следующее:

In. Interface ! vlan_10 - входной интерфейс данных не влан с номером 10.

Out. Interface поставьте с восклицательным знаком ! vlan_10 - выходной интерфейс данных не влан с номером 10.

- Перейдите на вкладку Action и выберите действие drop .

- Нажмите OK .

После этого все данные, которые пришли не через vlan_10 или отправлены не в сторону vlan_10 будут блокироваться, и клиенты базовой станции не смогут общаться друг с другом.

Смена пароля администратора

Изменим пароль доступа к настройкам базовой станции Mikrotik RB433GL:

- Откройте меню System - Users ;

- Дважды щелкните мышкой по пользователю Admin ;

- В открывшемся окне нажмите кнопку Password ;

- Введите в поле New Password новый пароль администратора;

- Повторите пароль в поле Confirm Password ;

- Нажмите кнопку OK .

Включаем Wi-Fi на базовой станции

Теперь можно подключить антенну и включить Wi-Fi интерфейс базовой станции. Для этого откройте меню Wireless , кликните правой кнопкой мыши на Wi-Fi интерфейсе wlan_AP_2GHz и выберите в списке Enable .

В настройках Wi-Fi интерфейса на вкладке Current Tx Power можете посмотреть мощность на передачу по каждому каналу и суммарную мощность по обоим каналам.

На этом настройка беспроводной базовой станции завершена. Вы можете подключать к центральному маршрутизатору новые беспроводные станции и расширять Wi-Fi покрытие.

Чтобы управлять каждой базовой станцией, присваивайте им уникальные IP-адреса. Также не забывайте изолировать трафик базовых станций друг от друга. Для этого на центральном маршрутизаторе создавайте уникальные vlan для каждой базы, и настраивайте базу на использование этого влана. Это позволит убрать широковещательный трафик, который занимает пропускную способность магистральных каналов и создает лишнюю нагрузку на оборудование.

После загрузки маршрутизатора RB2011 заходим в Winbox по MAC-адресу и приступаем к настройке внутренних интерфейсов.

Сначала нам необходимо объединить порты 1-5 в общий аппаратный коммутатор. Ведущим портом в нем назначается порт номер 1 и его необходимо переименовать на LAN1-Master. Остальные порты получат название LAN-Slave.

Для этого мы открываем меню Interfaces:

Двойным нажатием по интерфейсу Ether1 открываем окно и изменяем название порта на LAN1-Master.

После чего нажимаем кнопку OK

Затем открываем интерфейс Ether2, переименовываем порт на LAN2-Slave и в поле Master Port выбираем LAN1-Master

Таким образом порт добавляется в группу коммутатора с главным портом LAN1-Master. Аналогичные действия нужно провести с интерфейсами Ether3, Ether4 и Ether5.

После завершения операций в окне должно появится:

Буква S напротив интерфейса обозначает что он находится в состоянии Slave.

Теперь аналогичным способом настраиваются интерфейсы для DMZ.

Ether6 станет DMZ6-Master, а для Ether7 и Ether8 DMZ-Slave, установлена в качестве Master-порта интерфейс DMZ6-Master.

Необходимо переименовать интерфейсы Ether10 в WAN1. Интерфейс Ether9 остается незатронутым. При необходимости его можно использовать как еще один порт DMZ, указав на нем соответствующий Master-порт, или в качестве второго WAN-интерфейса, если нам потребуется резервирование канала.

Также его можно будет добавить в описываемый в следующем разделе Bridge, чтобы получить еще один LAN-порт.

В итоге должно получиться следующее:

Теперь необходимо создать интерфейс Bridge, который объединит коммутатор из интерфейсов LAN и интерфейс Wi-Fi.

Для этого открываем меню Bridge, нажимаем кнопку с красным знаком [+] и в открывшемся окне вводим название нового интерфейса Bridge-Local, после чего нажимаем ОК

Переходим на закладку Ports и последовательно добавляем порт LAN1-Master

И порт Wlan1

После проведения последней операции должно получиться следующее:

Теперь назначим LAN-адрес маршрутизатора. В качестве адреса используется 192.168.88.1 с подсетью 255.255.255.0, что можно обозначить как 192.168.88.1/24

Для этого нужно открыть меню IP/Adresses, в открывшемся окне нажать кнопку с красным знаком [+] и заполнить поля, как показано на рисунке, после чего нажимаем кнопку ОК.

Теперь настраиваем DNS-сервер. Для этого зайти в меню IP/DNS, в открывшемся окне заполнить адреса DNS-серверов и поставить галочку рядом с Allow Remote Reqests.

*В качестве примера введены адреса публичных серверов Google, необходимо заменить их на сервера полученные у Вашего провайдера .

Для ввода второго и следующих DNS-серверов воспользуйтесь кнопкой «Стрелка вниз» рядом с полем ввода адреса сервера.

Переходим к настройке DHCP-сервера. Для этого нужно перейти в меню IP/DHCP Server и нажать кнопку DHCP Setup.

В качестве интерфейса выбираем Bridge-Local

После чего нажать кнопку Next пока в ячейке не появится «DNS Servers»

Нужно удалить нижний номер сервера нажатием на кнопку «стрелка вверх», рядом с полем, а в верхнем прописываем адрес маршрутизатора - 192.168.88.1

Нажимаем кнопку Next до появления сообщения об успешной настройке DHCP.

Закрываем программу Winbox, вытаскиваем Ethernet кабель из ПК и вставляем его назад. Убеждаемся, что компьютер получил адрес от маршрутизатора.